Recherche de logiciel espion, comment ça se passe ?

1. Méthodologie

Pour rechercher la présence de logiciels espions, nous utilisons des outils généralement réservés aux forces de l’ordre et choisissons les fonctions permettant les extractions les plus complètes des données stockées dans la mémoire des appareils.

Pour éviter que les ondes électromagnétiques ou des consignes de destruction de données risquent de supprimer à distance les précieuses preuves contenues dans les appareils, nos travaux seront réalisés dans une cage de Faraday consistant à protéger votre appareil de ces ondes.

Gardez à l’esprit que de nombreux logiciels malveillants peuvent se supprimer automatiquement ou à distance. Ainsi, ce n’est pas parce qu’aucun logiciel espion ou malveillant n’est détecté que votre appareil n’en a jamais eu.

2. Nos travaux sont décomposés en plusieurs étapes.

Toutes les expertises ne font pas face à la même complexité et toutes ne peuvent pas être menées à leur terme. Les téléphones et les appareils dont il faut extraire des données ne répondent pas à des méthodes ou des procédures uniques.

En effet, nous trouvons injuste de vous faire payer une expertise complète si le rapport n’est pas nécessaire ou si les données extraites ne peuvent pas être pleinement exploitées.

Ainsi, nous avons choisi de proposer des expertises personnalisées par rapport à vos attentes et en fonction des résultats obtenus par chacune des étapes.

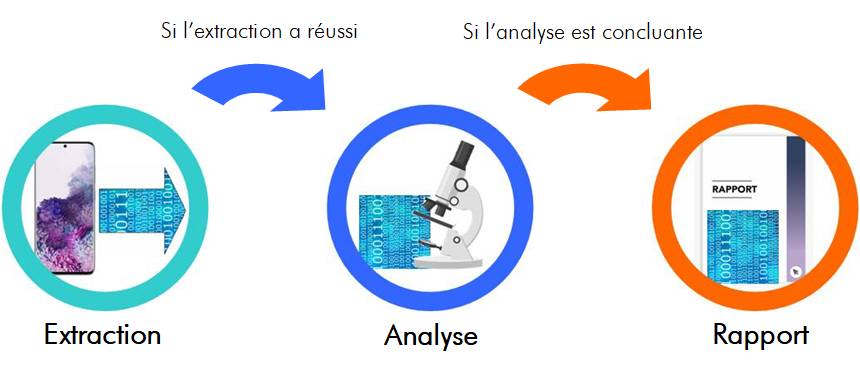

Vous trouverez ci-après les 3 étapes nécessaires pour la réalisation d’une expertise de téléphone portable dont les 2 dernières (« Analyse de données » et « Rapport ») seront envisageables seulement lorsque leurs étapes précédentes auront abouti.

Ainsi, l’analyse des données ne sera pas facturée si l’extraction n’a pas abouti et le rapport ne sera pas facturé si l’analyse n’a pas permis d’extraire les données recherchées.

1ʳᵉ étape : Extraction** des données

- Nous devons disposer physiquement de l’appareil,

- L’extraction peut durer de plusieurs heures à plusieurs jours,

- Nous vous tenons informé au fil de l’avancement des étapes d’extraction,

- Nous vous remettons ou vous renvoyons ensuite votre appareil*.

2ᵉ étape : Analyse des données extraites

- Cette étape consiste à analyser les données extraites conformément à la mission que vous nous avez confiée,

- Nous n’avons plus besoin du téléphone pour réaliser ces travaux sauf si vous souhaitez profiter de l’évolution de nos outils au fil du temps.

- À la fin de l’analyse, nous vous appelons ou vous faisons une synthèse des résultats.

3ᵉ étape : Rédaction d’un rapport à usage judiciaire

- En fonction du résultat des analyses, vous ferez le choix de nous demander de rédiger ou pas un rapport.

- En fonction du résultat de l’analyse des données extraites, vous ferez le choix de nous demander de rédiger ou pas un rapport à usage judiciaire.

- Le rapport sera construit dans un format adapté à la lecture par des magistrats et des avocats.

* Le retour de votre appareil est réalisé par défaut en utilisant le service « Colissimo » de « La Poste ».

** L’extraction est réalisée en utilisant des logiciels utilisés par les forces de l’ordre. La capacité à extraire les données d’un appareil dépend des mesures de sécurité mises en place dans l’appareil par le constructeur et par l’utilisateur.

3. On ne passe à l’étape suivante que si la précédente a réussi

4. Niveaux de difficulté

Les téléphones et les appareils dont il faut extraire des données ne répondent pas à des méthodes ou des procédures uniques.

En fonction de la marque, du modèle, du numéro de série, de l’usine de fabrication et même, parfois, les composants électroniques utilisés le jour de sa fabrication, cela en fait un téléphone unique pour lequel des procédures et des méthodes d’extraction spécifiques doivent être utilisées.

De plus, nous devons tenir compte de la difficulté du contexte. Pour cela, nous avons 5 niveaux de difficulté :

Difficulté 1

- Les données à extraire de l’appareil n’ont pas été supprimées ;

- L’appareil est en état de fonctionnement ;

- Vous disposez du ou des mots de passe permettant d’accéder au contenu de l’appareil.

Difficulté 2 :

- Les données à extraire de l’appareil ont été supprimées ;

- L’appareil est en état de fonctionnement ;

- Vous disposez du ou des mots de passe permettant d’accéder au contenu de l’appareil.

Difficulté 3 :

- L’appareil est en état de fonctionnement ;

- L’appareil est protégé par mot de passe et vous avez perdu le code.

Difficulté 4 :

- L’appareil n’est pas en état de fonctionnement ;

- L’appareil est brûlé, noyé, cassé…

À LIRE AVANT TOUTE DEMANDE DE TRAVAUX SUR UN APPAREIL NUMÉRIQUE

RÉALISATION D’UN DEVIS

Nous ne pourrons confirmer notre devis qu’une fois obtenu la marque, le système d’exploitation et sa version ainsi que le modèle de votre appareil validé. Le modèle peut figurer sur votre facture, sur la boite, au dos de l’appareil ou sous sa batterie.

Par exemple, pour un Laptop HP, le modèle de l’appareil peut être 6J619EA #ABF, pour un MacBook Pro, le modèle de l’appareil peut être A2780, pour un iPhone, le modèle de l’appareil pour un iPhone 11 peut être A2111 ou A2160 ou A2161… le modèle d’appareil pour un Samsung Galaxy S10 peut être SM-G9750 ou SM-G9700 ou SM-G970F ou SM-G970U etc.

Le numéro de modèle exact est très important afin que nous puissions vérifier la faisabilité de la mission sur votre appareil.

DEVIS GRATUIT

A la base, tous nos devis sont gratuits. Cependant, au cas où nous serions amenés à consulter et/ou étudier de nombreux documents (par exemple relatifs à une procédure judiciaire) avant la réalisation de notre devis, notre chiffrage ferait l’objet de la facturation d’une étude de faisabilité.

PROPRIÉTÉ

Nous ne réalisons des interventions que sur des appareils dont vous êtes le détenteur ou le propriétaire légitime. Si c’est bien le cas, pensez bien à répondre « Oui » à la question « Êtes-vous le détenteur ou le propriétaire légitime ? ».

OBLIGATIONS

Nos travaux font l’objet d’une obligation de moyens techniques que nous connaissons au moment des travaux. Nos travaux ne peuvent couvrir que des questions d’ordre technique. Si notre mission nécessitait l’extraction des données, certaines manipulations pouvant s’avérer dangereuses et destructrices pour les matériels qui pourraient nous être confiés, notre responsabilité ne pourra pas être recherchée. Toute demande doit absolument tenir compte de ce risque qui n’est pas inhérent à nous, mais aux techniques recommandées parfois trop agressives pour les appareils.

ABSENCE DE RÉSULTATS

Avant de nous demander de réaliser des travaux sur votre appareil, il est important que vous sachiez que le fait que quelque chose ne soit pas détecté ou trouvé dans votre appareil ne prouve pas que cette chose n’y ait jamais été.

Par exemple, le fait de ne pas trouver dans un Smartphone ou une Tablette les traces d’appel vers une personne ne prouve pas que cette personne n’a pas été appelée. Autre exemple : Le fait de ne pas trouver dans un Smartphone ou une Tablette de logiciel espion ne prouve pas qu’il n’y ait jamais eu de logiciel espion ou qu’il n’y en a pas.

De la même manière, sur un ordinateur, le fait de ne pas trouver dans un ordinateur PC ou Mac les traces d’intrusion ne prouve pas que l’appareil n’a jamais été piraté.

La règle générique est que l’absence de preuve n’est pas une preuve d’absence.

RECHERCHE DE DONNÉES SUPPRIMÉES

*La capacité d’extraire des données d’un appareil dépend fortement de l’appareil lui-même (marque, modèle, année, version de l’OS…) et de l’usage de l’appareil depuis l’apparition ou la suppression de l’élément recherché. Ainsi, la récupération d’éléments supprimés n’est pas garantie et ne permet pas toujours d’en trouver l’expéditeur, le destinataire ou leurs détails chronologiques. La réussite de cette opération dépend surtout de l’utilisation de l’appareil après la suppression des données. Sachez toutefois qu’un téléphone peut, même éteint, modifier son contenu. Enfin, ne pas trouver une information ne prouve pas que cette information n’a jamais existé. En d’autres termes, l’absence de preuve n’est pas une preuve d’absence.

RECHERCHE DE LOGICIELS ESPIONS :

Au-delà des précautions par cade de Faraday consistant à isoler votre appareil des ondes électromagnétiques pouvant dans certains cas supprimer ses données à distance, nous disposons d’outils et de procédures de recherche permettant de détecter les malwares (programmes malveillants). Cependant, ces types de logiciels ayant pu être désinstallés automatiquement ou à distance avant le début de nos travaux, il n’est pas garanti que nos travaux aboutissent. De plus, ce n’est pas parce qu’aucun logiciel espion ou malveillant n’est détecté que votre appareil n’en a jamais eu.

OUTILS :

Sachez que nos travaux sont réalisés en mettant en œuvre tous les moyens à notre disposition et nous disposons actuellement d’outils et de techniques utilisées par les forces de l’ordre et les forces armées dans le monde (Gendarmerie, MI-5, FBI, NSA…,).