Récupération de données effacées d’un appareil, comment ça se passe ?

Présentation

La capacité d’extraire des données supprimées d’un appareil dépend fortement de l’appareil lui-même (marque, modèle, année, version de l’OS, type de puce électronique…) et de l’usage de l’appareil depuis l’apparition ou la suppression des éléments recherchés.

Au plus le temps séparant la suppression des données et leur récupération est grand, au plus il sera difficile de les récupérer.

Les données récupérées vous seront communiquées par voie électronique et l’appareil retourné par défaut avec les services « Colissimo » de La Poste.

Enfin, retenez pour un usage judiciaire de nos travaux, que ne pas trouver une information ne prouve pas que cette information n’a jamais existé. En d’autres termes, l’absence de preuve n’est pas une preuve d’absence.

Méthodologie

Dans la plupart des appareils numériques, téléphones, smartphones, ordinateurs, tablettes, drones, clés USB etc. une donnée supprimée ne l’est pas véritablement tant qu’elle n’est pas remplacée par une autre.

Ainsi, dans bien des cas, et surtout lorsqu’une donnée numérique vient d’être supprimée et l’appareil immédiatement éteint, il existe une très grande probabilité de récupérer les données supprimées. Dans les autres cas, il faut tester pour voir. Il est impossible de connaître à l’avance les données qui pourront être récupérées.

Cependant, récupérer les données supprimées n’est malheureusement pas aussi facile que ça. En effet, les tablettes et les smartphones protègent tant le contenu de leur mémoire qu’il faut « violer » l’appareil et ce « viol » ne peut pas se faire avec les logiciels conventionnels.

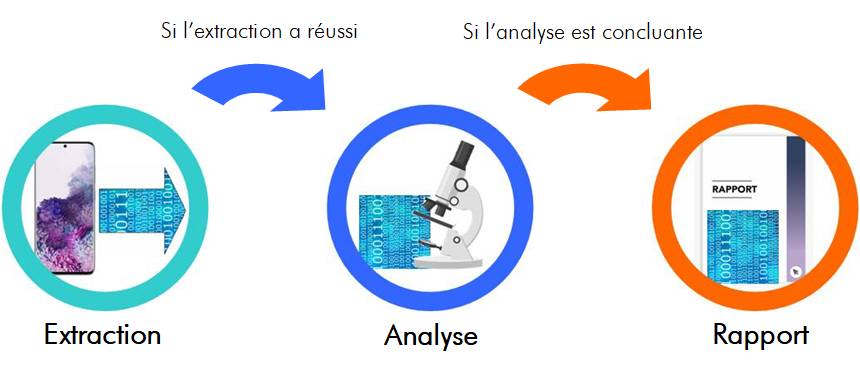

C’est pour cela que nous répartissons nos travaux en 3 parties :

- Extraction des données,

- Analyse des données extraites,

- Rédaction d’un rapport à usage judiciaire éventuel.

En tant qu’Expert auprès des tribunaux, nous avons accès à de nombreux logiciels utilisés par les Polices du monde entier.

Y a-t-il des risques ?

La récupération des données effacées d’un appareil (ordinateur, smartphone, téléphone,…) n’est pas garantie à 100%. En effet, de nombreux paramètres techniques et facteurs extérieurs peuvent empêcher cette extraction. De plus, C’est pour cela que nous avons décomposé nos travaux en plusieurs parties. Si une partie ne retourne aucun résultat exploitable, vous ne paierez pas les parties suivantes puisque leur réalisation deviendra inutile.

Enfin, les procédures utilisées peuvent modifier le contenu du téléphone et dans des très rares cas, le rendre ensuite inutilisable. Même si ça ne nous est jamais arrivé, vous devez en avoir conscience.

Nos travaux sont décomposés en plusieurs étapes

1ʳᵉ étape : Extraction* des données

– Nous devons disposer physiquement du téléphone ;

– Peut durer plusieurs heures voire plusieurs jours ;

– Frais de déplacement ou frais de transport du téléphone en sus ;

2ᵉ étape : Analyse des données extraites

Nous n’avons plus besoin du téléphone pour réaliser ces travaux sauf si vous souhaitez profiter de l’évolution de nos outils au fil du temps.

3ᵉ étape : Rédaction d’un rapport

En fonction du résultat des analyses, vous ferez le choix de nous demander de rédiger ou pas un rapport. S’il est choisi dans un format judiciaire, le rapport sera construit dans un format adapté à la lecture par des magistrats et des avocats.

Vous ne réglez l’étape suivante que si la précédente a réussi